Ransomware: So erkennen, entfernen & schützen Sie sich

Die Erpresser werden immer geschickter und verwenden immer perfidere Trojaner. Wenn Sie Opfer geworden sind, lohnt es sich, statt zu zahlen, auf ein Entschlüsselungs-Tool zu warten – die meisten Trojaner werden irgendwann geknackt.

- Ransomware: So erkennen, entfernen & schützen Sie sich

- Ransomware: Checklisten

Es war wohl die spektakulärste Welle der Emotet-Ransomware im Jahr 2019: Der Trojanerbefall legt das Berliner Kammergericht komplett lahm und zwingt die Justiz zwei Wochen lang zur Arbeit mit Stift, Papier und unvernetzten Laptops. Emotet ist auch für Privatpersonen gefährlich, da der Trojan...

Es war wohl die spektakulärste Welle der Emotet-Ransomware im Jahr 2019: Der Trojanerbefall legt das Berliner Kammergericht komplett lahm und zwingt die Justiz zwei Wochen lang zur Arbeit mit Stift, Papier und unvernetzten Laptops.

Emotet ist auch für Privatpersonen gefährlich, da der Trojaner nicht nur verschlüsselt, sondern Online-Banking-Daten abgreift. Streng genommen ist Emotet weder ein Crypto- noch ein Banking-Trojaner.

Was er ist, definiert letztlich nur die Nutzlast, die nachgeladen wird. Dennoch lassen sich aus den bisherigen Wellen, die von 2014 bis 2019 immer wieder für Aufmerksamkeit sorgten, viele Lehren ziehen – auch für künftige Varianten.

Der Verbreitungsweg

Der erste Einfall findet bei den vor allem im Sommer und Herbst 2019 beobachteten Emotet-Ausbrüchen zumeist über E-Mails mit infizierten Anhängen (Malspam) statt.

Davon existieren zwei Typen: Eine generische Variante tarnt sich meist als Bewerbung und enthält ein kurzes Anschreiben sowie eine angehängte Word-Datei. Diese lädt dann über Makros die eigentliche Schadsoftware herunter.

Das Nachladen von wechselnden Servern ist letztlich der Grund dafür, dass viele Emotet-Mails durch serverseitige Virenscanner und Spam-Filter rutschen. Die zweite Variante sind personalisierte Malspams, die ihren Ursprung auf bereits infizierten Systemen haben:

Emotet liest hier den Posteingang aus und antwortet – mit korrekter Thread-ID und Betreffzeile – auf eine bislang unbeantwortete E-Mail. Das trickst auch lokale Spamfilter aus und schafft vermeintliches Vertrauen.

Eine Antwortmail mit Hier das gewünschte Dokument von einem vertrauenswürdigen Absender wird schneller geöffnet als bei unbekannten Absendern. Das bringt uns weiter zur Nutzlast.

Deren erster Teil ist eine E-Mail-Verbreitungskomponente. Sie liest entweder die lokale Mailbox aus und verschickt personalisierte Malspam oder arbeitet als Mail-Relay und versendet munter scheinbare Bewerbungen.

Ein anderer Verbreitungsweg in lokalen Windows-Netzwerken ist das Durchprobieren von Passwörtern oder die Ausnutzung ungepatchter Sicherheitslücken, beispielsweise der Eternal-Blue-Lücke.

Die Schadkomponente

In der Vergangenheit sind vor allem zwei Schadkomponenten aufgetreten. Bereits 2014 wurden Banking-Trojaner gesichtet, die munter Zugangsdaten nicht nur von Banken, sondern auch von Online-Shopping-Konten wie Ebay oder Amazon ausspähen.

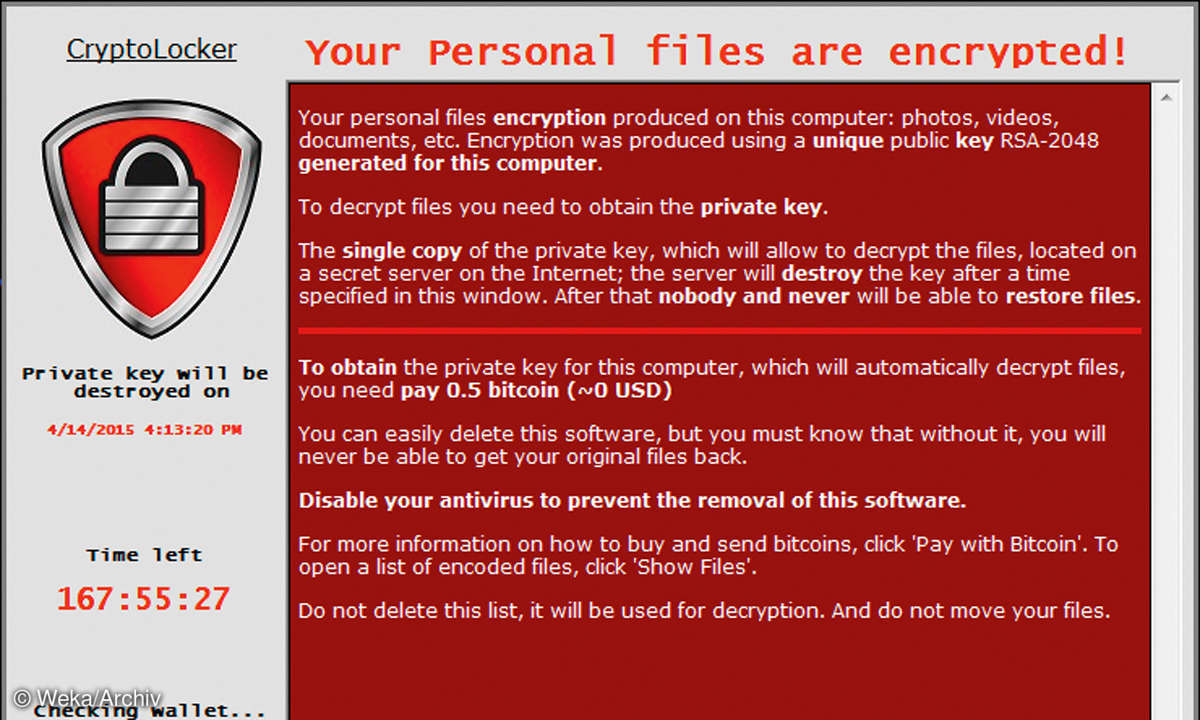

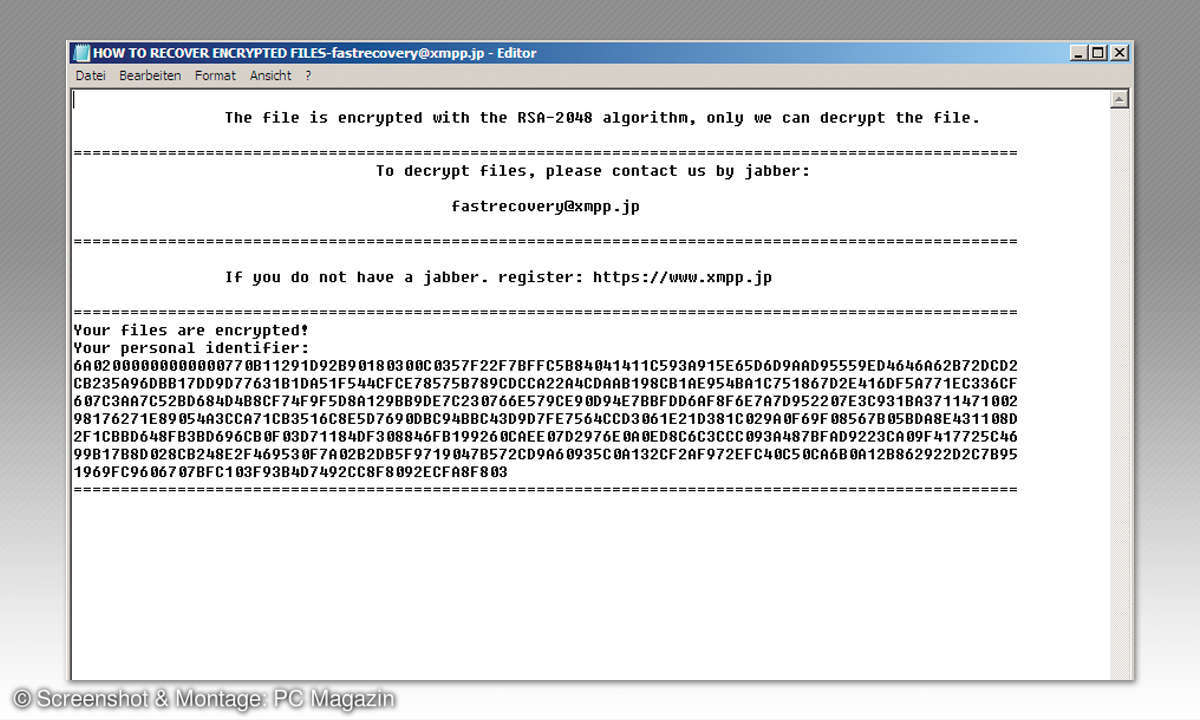

Eine weitere Schadkomponente sind Cryptotrojaner, wir verwenden den Plural, weil auch diese Komponente austauschbar und einem ständigen Wandel unterworfen ist. Am gängigsten war in den letzten Monaten hier Ryuk.

Ob und wann die Cryptotrojaner-Komponente aktiv wird, hängt von vielen Umständen ab: In kleinen Netzen mit Windows-Domain, aber gut gepatchtem Server und relativ schneller Internetanbindung, kann es vorkommen, dass ewig alleine ein Malspam-Server läuft, weil sich hier die Verschlüsselung von Clients nicht lohnt.

Bei kleinen Arbeitsgruppennetzen mit NAS werden oft einzelne Rechner und alle erreichbaren Netzlaufwerke verschlüsselt und moderate Lösegelder von wenigen hundert Euro gefordert.

In größeren Domains mit mehreren Servern deutet einiges darauf hin, dass zum einen der Zugriff koordiniert erfolgt, die Verschlüsselung also gleichzeitig startet, um den Administratoren möglichst wenig Reaktionszeit zu geben; andererseits aus der Zahl der Server und der betroffenen Nutzerkonten die Lösegeldforderung berechnet wird.

Und die kann sich schon mal auf 3000 Euro pro Server belaufen. In Netzen mit 50 Servern sind demnach Forderungen von 150.000 Euro nicht ungewöhnlich – und werden mitunter bezahlt; zumal die Erpresser in solchen Fällen auch mal den Schlüssel für einen Server gratis herausgeben, um zu beweisen, dass die Entschlüsselung möglich ist.

Die Frage, ob Sie zahlen, ist zunächst eine Kosten-Nutzen-Entscheidung: Wieviele Daten lassen sich aus unbenutzten Bereichen des Dateisystems wiederherstellen, von welchen existiert ein Backup oder eine Archivkopie?

Was ist sowieso online gesichert (E-Mails, Fotos, Cloud-Dateien)? Zudem existiert ein gewisses Risiko für den Verlust von Geld und Dateien. Oft ist daher der beste Weg, bei zunächst nicht wiederherstellbaren Dateien auf die Zukunft zu vertrauen und nach Möglichkeit die komplette Festplatte oder wenigstens ein Image von ihr aufheben.

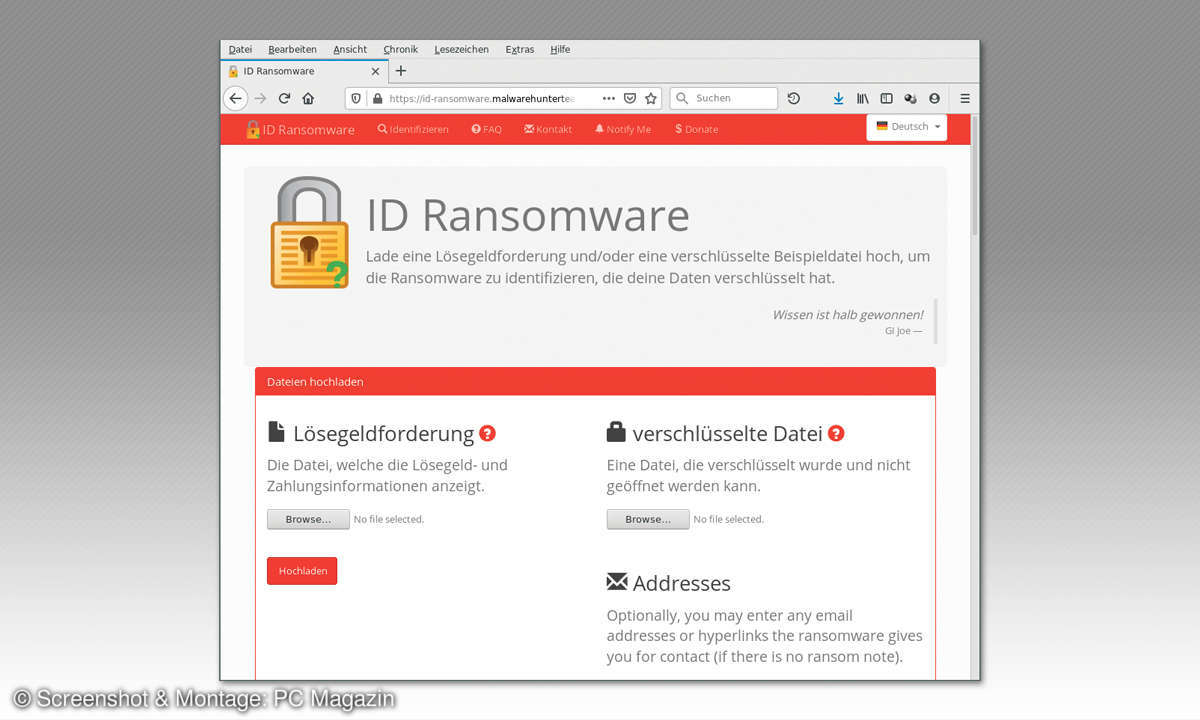

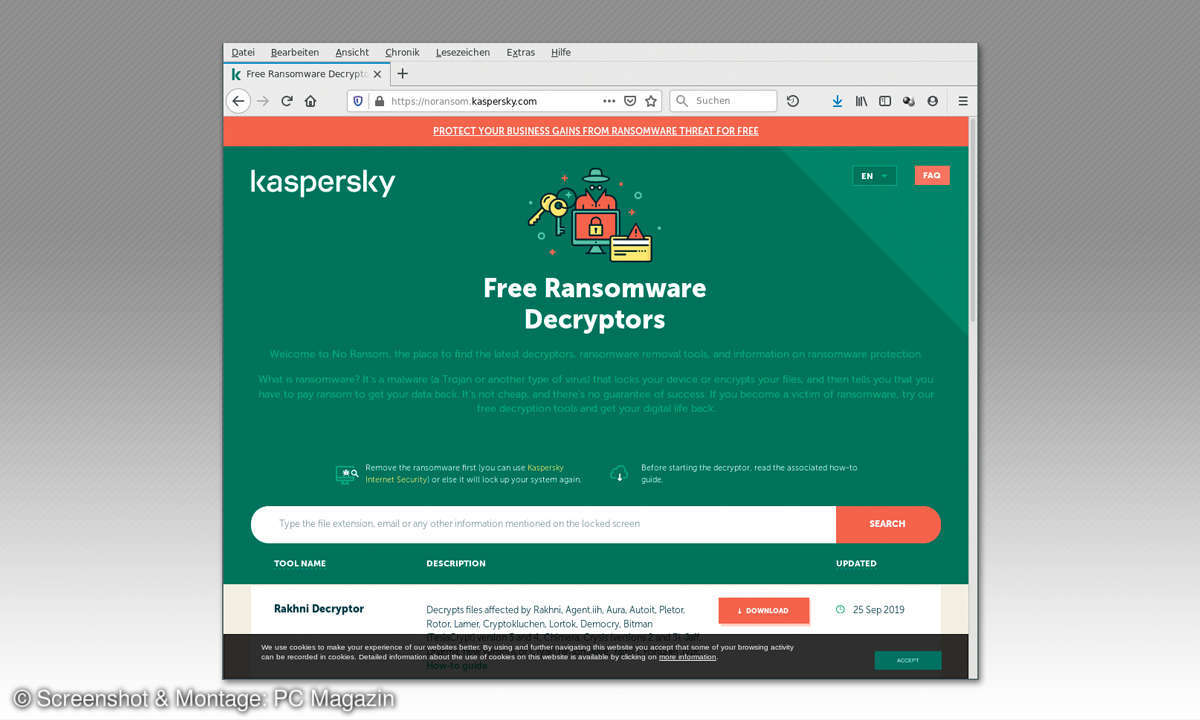

Auf Seiten wie https://id-ransomware.malwarehunterteam.com identifizieren Sie die Ransomware und suchen regelmäßig nach passenden Entschlüsselungs-Tools (eine aktuelle Sammlung finden Sie auf der Heft-DVD). Oft gibt es irgendwann ein solches Tool, wenn es einem Krypto-Ana- lytiker gelungen ist, den Algorithmus zu knacken, oder wenn die Polizei eine Gangs- tergruppe aufgespürt hat. Allerdings muss man oft Geduld haben.

Infektionen rechtzeitig erkennen

Die Eigenschaft von Emotet, derzeit zunächst Späh- und Versandkomponenten zu verwenden und recht spät zu verschlüsseln, gibt Nutzern etwas Zeit, vor der Verschlüsselung zu reagieren.

Auf befallenen Systemen fällt mitunter auf, dass sie nicht in den Ruhe-Modus gehen oder der E-Mail-Versand nicht funktioniert, weil viele Mailserver die Zahl einlieferbarer E-Mails drosseln. Vor diesem Hintergrund sollten Sie auch Nachrichten Ihres E-Mail-Providers ernstnehmen, die auf möglichen Malspam-Versand hindeuten.

Und: Warnen Sie Freunde und Kollegen, wenn Sie von diesen Mails erhalten haben, welche mit den typischen Malspam-Anhängen mit Macros versehen sind. Im Falle des Verdachts einer Infektion und nicht begonnener Verschlüsselung sollten Sie den PC komplett herunterfahren und hierfür auch auf Hiberboot verzichten.

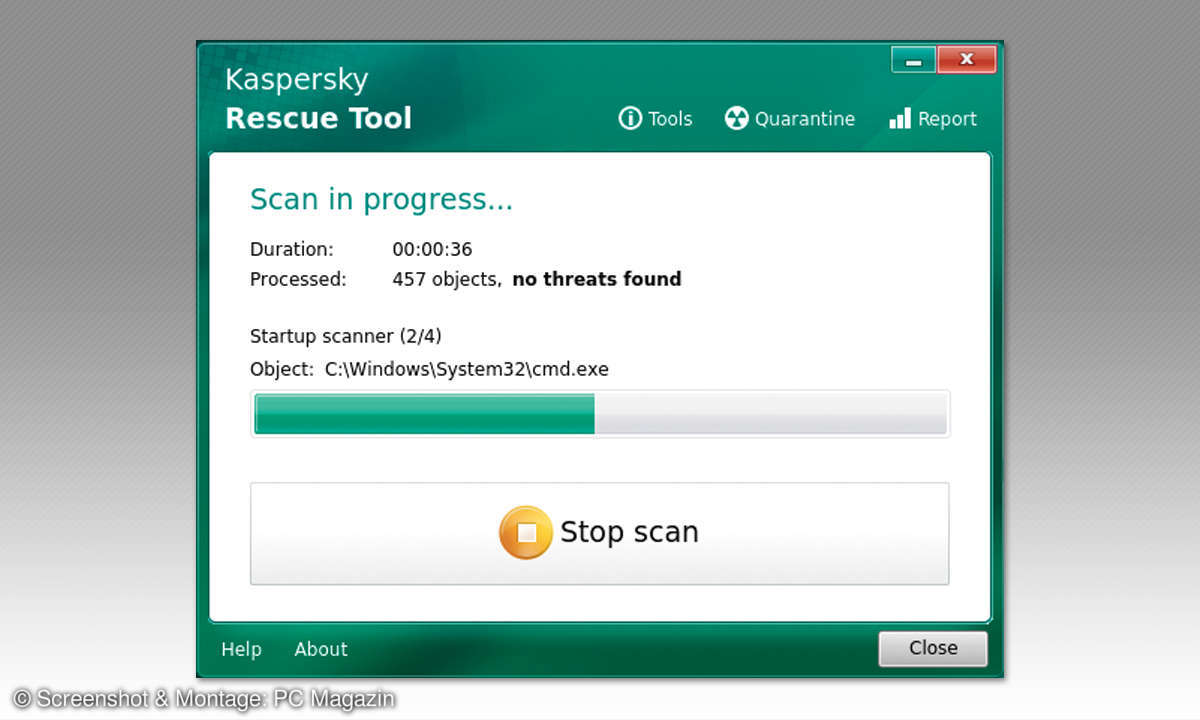

Verwenden Sie daher die Eingabeaufforderung und den Befehl shutdown.exe /s /t 0 zum Herunterfahren. Starten Sie anschließend ein Notfall-Linux wie LessLinux Search and Rescue oder die Notfallsysteme von Kaspersky oder ESET.

Alle drei bringen genügend Werkzeuge mit, um zunächst alle wichtigen Daten auf ein externes Laufwerk zu sichern. Vergessen Sie dabei auch Nutzerprofile nicht.

Viele Browser wie Firefox oder Chrome und Mail-Clients speichern alle Einstellungen und Caches in Appdata; dessen Inhalte zu sichern macht im Falle einer Neuinstallation viele Konfigurationsschritte überflüssig.

Bei begonnener Verschlüsselung ist es zudem sinnvoll, mit Programmen wie Photorec nach unverschlüsselten Versionen der bereits verlorenen Dateien zu suchen.

Nach der Sicherung sollten Sie eine Virensuche durchführen, vorzugsweise mit dem Live-Linux-System. Auf das Ergebnis des Scans sollten sie nicht allzu sehr vertrauen. Mitunter mutieren die Emotet-Varianten und die Nutzlasten, sodass es vorkommen kann, dass eine Komponente nicht erkannt wird.

Verbleibt beispielsweise ein schlafender Downloader, kann es vorkommen, dass Sie sich sicher wähnen, aber ein paar Wochen später doch noch ein Cryptotrojaner zuschlägt. Aus diesem Grund sollten Sie darauf achten, auch nach einer vermeintlichen Säuberung in kurzen Abständen Da- ten zu sichern.

Richtig Daten sichern

Wer geschäftskritische Daten verarbeitet, sollte eigentlich immer damit rechnen, irgendwann sicher Opfer eines Cryptotrojaners zu werden.

Selbst, wenn Sie selber penibel auf alle Sicherheits-Tipps achten, kann es vorkommen, dass ein Mitarbeiter sich „verklickt“ oder eine Schadsoftware eine Zero-Day-Sicherheitslücke ausnutzt, beispielsweise eine Lücke in der Grafik-Anzeigekomponente des E-Mail-Programms, ein oder zwei Monate, bevor Windows gepatcht ist.

Perfide ist, dass Cryptotrojaner meist unmittelbar vor Beginn der Verschlüsselung versuchen, alle erreichbaren VSS-Schnappschüsse zu löschen und auch vor Netzlaufwerken und externen Festplatten nicht Halt macht.

Da Erpressungssoftware versucht, ungestört zu arbeiten, starten die Löschungen sehr häufig am Abend oder nach einem automatischen Reboot (nachts, wenn automatisch Updates installiert wurden). Eine Möglichkeit, das Risiko zu minimieren, ist, das Backup auf zwei oder besser drei externe Platten rotierend durchzuführen.

Das hat zudem den Vorteil, dass man wenigstens eine Platte „Off Site“ lagern kann; bei Wasserschaden, Brand oder Einbruch wird so das Backup nicht zusammen mit dem Original vernichtet.

Bei zentraler Datenspeicherung im Netzwerk sollten Sie statt Windows-Freigaben explizit eine Linuxbasierte NAS verwenden, die auch BTRFS als Dateisystem unterstützt. Dies ermöglicht stündliche, tägliche und wöchentliche Schnappschüsse, auf die Cryptotrojaner keinen Zugriff haben.

Stündliche Schnappschüsse sind zudem ein probates Mittel gegen versehentlich gelöschte Dateien. Natürlich sollten Sie trotz NAS zusätzlich regelmäßige Backups anlegen.