Exploits a la carte

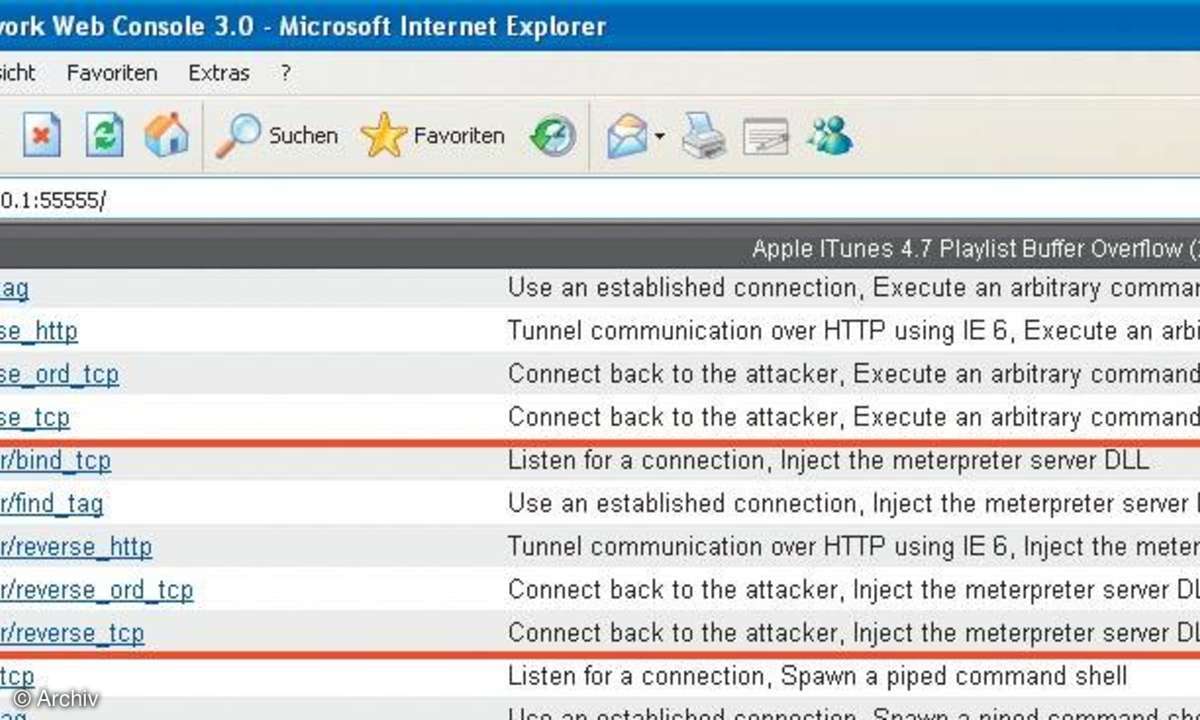

Exploits a la carte Der einfachste Zugang zum Metasploit-Framework in der Version 3 ist das Web-Interface. Über den Schalter Exploits holt man sich eine Liste der zur Verfügung stehenden Exploits. Gibt man zum Beispiel windows xp ein, bekommt man eine Liste aller Exploits, die unter Windows ...

Exploits a la carte

Der einfachste Zugang zum Metasploit-Framework in der Version 3 ist das Web-Interface. Über den Schalter Exploits holt man sich eine Liste der zur Verfügung stehenden Exploits. Gibt man zum Beispiel

windows xp

ein, bekommt man eine Liste aller Exploits, die unter Windows XP funktionieren. Der Tester wählt sich einfach per Mausklick eine Sicherheitslücke aus, die er ausnützen will. Metasploit zeigt dem Anwender jetzt ausführliche Informationen darüber an, welche Systeme für den jeweiligen Angriff verwundbar sind. Außerdem bekommt man Links auf Sites, auf denen die Lücke beschrieben ist.

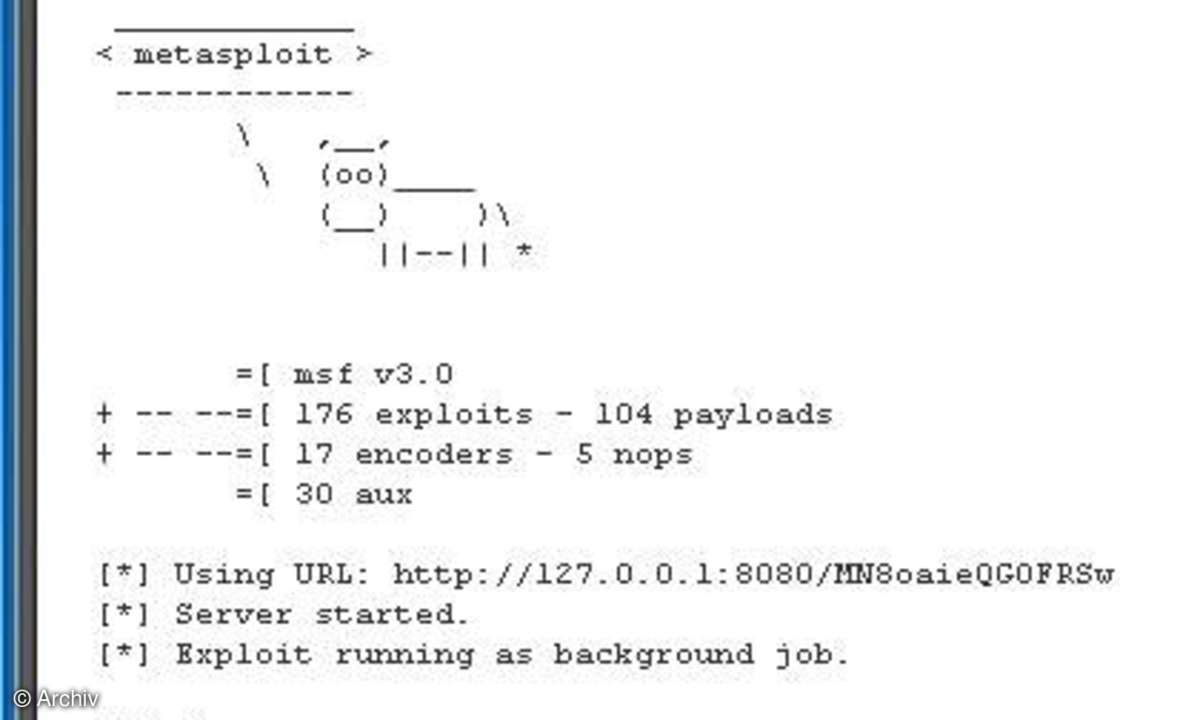

Metasploit lässt sich natürlich auch erweitern. Es ist einfach, neue Exploits herunterzuladen und in das Framework aufzunehmen. Zu Redaktionsschluss waren auf der Site des Frameworks insgesamt 191 Exploits aufgelistet. 176 Exploits sind laut Hersteller bereits in der Version 3 enthalten. Nicht alle betreffen Windows-Systeme, sondern richten sich gegen Unix-Systeme wie Linux oder BSD sowie gegen bestimmte Anwendungen wie zum Beispiel Datenbanken.

Ist der Exploit erfolgreich, kann der Angreifer Programmcode in das gecrackte System einschleusen, die Payload, zu Deutsch Nutzlast.

Auch hier bietet Metasploit eine lange Liste von Möglichkeiten. Je nach gewählter Nutzlast hat der Anwender im Fall eines geglückten Angriffes unterschiedliche Möglichkeiten: Er kann zum Beispiel eine Eingabeaufforderung auf dem geknackten System öffnen und Befehle ausführen. Leistungsfähigere Payloads lesen auch die Windows-Benutzerdatenbank aus und geben die Namen aller registrierten Benutzer zurück.

Mit der jeweiligen Auswahl stellt man auch ein, wie man eine Verbindung zu dem gekaperten System aufbauen möchte. Manche Tools öffnen einen bestimmten Port auf dem jeweiligen PC. Diesen plumpen Angriff sollte eine einfache Firewall unterbinden, indem sie nur Verbindungen auf bestimmten Ports zulässt. Andere Hacktools bauen selbstständig eine Verbindung mit ihrem Herrn und Meister auf.

Das ist ein Trick, der auf vielen Windows-XP-Systemen funktionieren kann. Die Windows-Firewall ignoriert Verbindungen, die vom eigenen System aus ins Netzwerk aufgebaut werden. Ein Sender würde also nicht auffallen.

Eine weitere Möglichkeit ist eine Tunnelverbindung über den Internet Explorer 6, der geheim im Hintergrund gestartet wird, so dass es der betrogene Anwender nicht merkt. Mit diesem Verfahren kann man sogar fortgeschrittene Firewalls täuschen. Es sieht so aus, als wäre der Anwender ganz harmlos mit seinem Browser im Web unterwegs. Niemand würde eine Firewall so einstellen, dass sie das Surfen mit dem Standard-Browser verbietet.

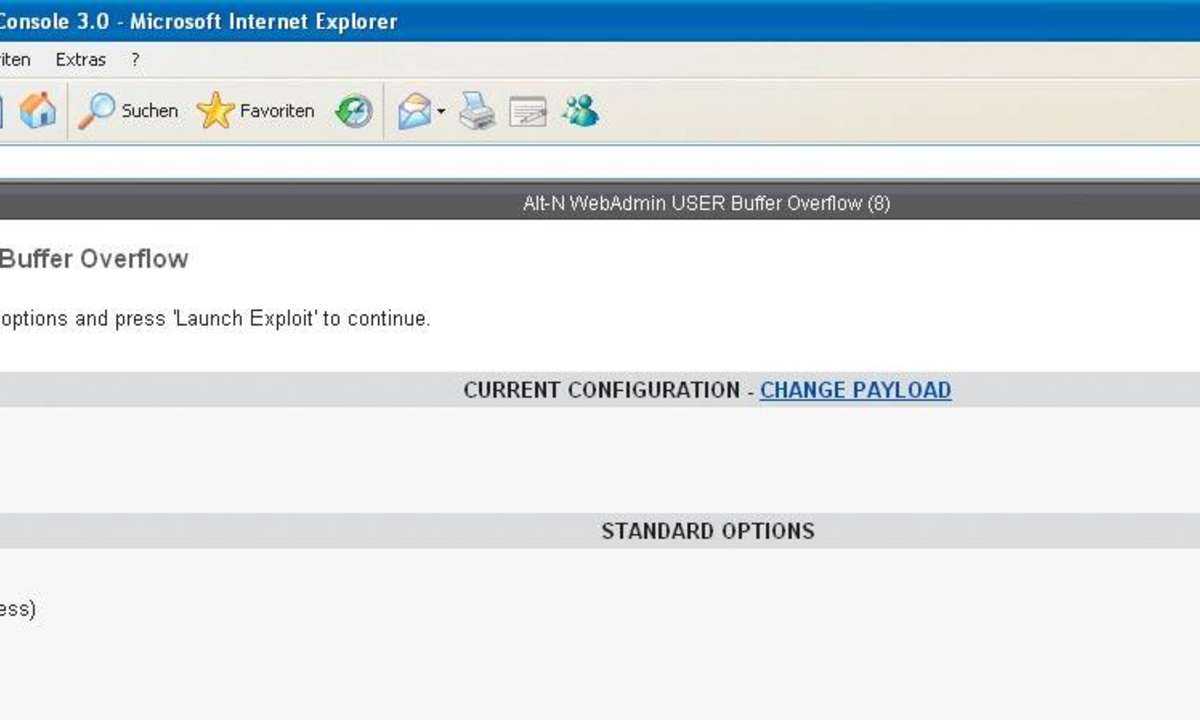

Hack-Komfort mit Meterpreter

Eine besondere Nutzlast des Metasploit-Frameworks ist Meterpreter. Das Programm lässt sich über einen Exploit in ein System einschleusen. Meterpreter bietet nackt bereits einige brauchbare Grundfunktionen an. Die Software kann zum Beispiel ausführliche Informationen über das System anzeigen, auf dem sie läuft.

Auch das Hoch- und Herunterladen von Dateien ist möglich. Doch das ist nicht der Clou von Meterpreter. Das Programm wird für Experten dadurch attraktiv, dass es sich durch Programmbibliotheken (DLL, Dynamic Link Library) erweitern lässt.

Ist das Wirtsystem einmal infiziert, lädt der Tester also per Kommandozeile verschiedene Funktionen nach, je nachdem, was er auf dem geknackten Computer gerne anrichten möchte. Braucht der Anwender Funktionen, um die Benutzerdatenbank auszulesen? Kein Problem - mit einem Befehl ist die entsprechende Bibliothek geladen.

Dank einer klar definierten und dokumentierten Schnittstelle kann jeder Cracker im Web neue Meterpreter-Bibliotheken entwickeln und damit die Möglichkeiten dieser Nutzlast fast unbegrenzt erweitern. Natürlich beherrscht auch dieses Programm verschiedene Methoden, um mit seinem Auftraggeber Kontakt aufzunehmen.

Besonders stolz sind die Macher auf die verschiedenen Mechanismen, die Meterpreter benutzt, um Sicherheits-Software das Leben schwer zu machen. Zum einen erscheint das Tool nicht als eigener Prozess, da es immer über einen Exploit in ein laufendes Programm eingeschleust wird. Es nützt also nichts, im Windows Task-Manager nach einem Meterpreter-Prozess zu suchen.

Die Software läuft komplett im Systemspeicher, ohne ein Bit Festplattenplatz zu benötigen. Dadurch fällt sie nicht auf, wenn der Virenscanner die Festplatte routinemäßig scannt. Schließlich kann Meterpreter die Daten, die er versendet, verschlüsseln, was die Entdeckung noch einmal erschwert.

Wem Meterpreter noch nicht bedrohlich genug ist, der kann mit Metasploit auch einen VNC-Server auf einem geknackten System installieren. Damit kann er dieses System über eine Netzwerkverbindung und einen VNC-Client, der in Metasploit enthalten ist, komplett fernsteuern.

Der Anwender führt alle Angriffe direkt innerhalb von Metasploit aus. Er überträgt die Exploits in einzelnen Sessions und steuert die Payloads mit Hilfe der integrierten Konsole per Kommandozeile. Daneben eignet sich auch der Webserver des Frameworks zum Hacken.

Ein Angreifer kann zum Beispiel eine HTML-Seite anlegen, die über einen Link auf eine manipulierte Adresse des Metasploit- Servers verweist. Klickt man auf den Link im Internet Explorer wird ein vorher eingestellter Exploit geladen und die Nutzlast abgeliefert.

Der Browser ist geknackt und der Angreifer hat Zugriff auf das System, auf dem der Internet Explorer läuft. War Meterpreter die Nutzlast, kann der Angreifer jetzt beliebige Module nachladen und nach Lust und Laune auf dem fremden System herumspazieren. Wer diese Aktion von Metasploit einmal live verfolgt hat, wird nie wieder unbeschwert auf jeden Link klicken, der ihm im Web angeboten wird.